当社の説明では、インドネシアのサイバーセキュリティの現状を概観し、ペネトレーションテストの役割を理解していただき、以下の質問にお答えします:

インドネシアでは、サイバー攻撃が近年増加し、より高度化しています。大規模な攻撃の一つでは、大手EC企業が標的となり、数百万人のユーザーの個人データが流出しました。電話番号や住所などの機密情報も含まれていました。さらに、フィンテック企業がランサムウェアの被害を受け、数日間ビジネス活動が麻痺し、暗号通貨での身代金の支払いを余儀なくされました。

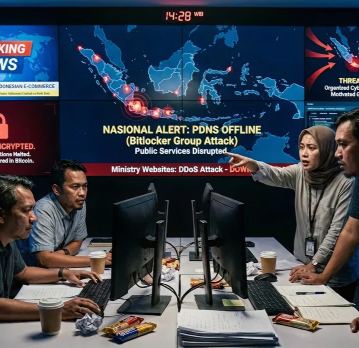

民間企業だけでなく、インドネシアの政府機関も、ますます激化するサイバー攻撃の標的となっています。2024年初頭には、分散型サービス拒否(DDoS)攻撃が複数の省庁のウェブサイトを標的とし、Bitlockerハッカーグループが一時国家データセンター(PDNS)の停止に成功し、数日間にわたってオンライン公共サービスのアクセスを妨害しました。これらの脅威は、サイバー犯罪者だけでなく、政治的動機を持つグループからも発生しています。

BSSN(国家サイバー暗号庁)とENISA Threat Landscape 2024の最新レポートによると、インドネシアでは金融、運輸、エネルギー部門が最も脆弱です。このレポートは、モノのインターネット(IoT)と人工知能(AI)に基づく攻撃の脅威が増大していることを強調しており、ハッカーがAIを使用してより高速で検出困難な自動化攻撃を仕掛けていると指摘しています。

インドネシアの企業は、サイバーセキュリティを強化するための積極的な対策を講じる必要があります。異常を検出するAIベースのセキュリティツールの使用、厳格なセキュリティポリシーの実施、フィッシングやその他のサイバー攻撃に関する従業員教育が最優先事項です。

BSSNの年次報告書によると、2024年のサイバー攻撃の数は急増しており、特に機密データの窃取やランサムウェアによる身代金要求を目的とした攻撃が増加しています。すべての組織にとって、緊急時の復旧計画を策定し、定期的にデータをバックアップすることが極めて重要です。

サイバーセキュリティはもはやIT部門だけの責任ではありません。トップマネジメントから現場レベルの従業員まで、組織全体が関与する必要があります。被害者になるまで待たないでください。今すぐ会社のサイバーセキュリティを強化しましょう!

2024年においても、データ侵害はインドネシアを含む世界中の組織が直面する最も重大な脅威の一つであり続けています。デジタルサービス、クラウド導入、フィンテック、Eコマースの急速な成長により、サイバー攻撃はより頻発し、かつ高度化しています。

データに関する脅威は、一般的に**データ侵害(データブリーチ)とデータ漏えい(データリーク)**の2つに分類されます。 データ侵害とは、サイバー犯罪者が意図的に不正アクセスを行い、機密性の高いデータや重要情報を取得する行為を指します。

ランサムウェアおよびサプライチェーン攻撃

ランサムウェアは依然として主要な脅威であり、攻撃者は重要なデータを暗号化して身代金を要求します。また、サプライチェーン攻撃も増加しており、脆弱なサードパーティベンダーを悪用することで、複数の組織に同時に影響を与えています。

業界別リスク

インドネシアにおけるサイバー攻撃

BSSN によると、2023年にインドネシアでは20億件を超える異常なサイバー活動が記録され、その大半はマルウェア、フィッシング、ソーシャルエンジニアリング攻撃によるものでした。この傾向は2024年にも継続しています。

進化する脅威に先手を打つため、組織は以下を実施すべきです。

1. 政府データ漏えい(DJP)

2024年、インドネシアの税務総局(DJP)は大規模なデータ漏えい被害を受け、NIK、NPWP、財務情報を含む数百万件の納税者データが流出しました。本件は、政府におけるデータセキュリティ体制への深刻な懸念を引き起こしました。

2. 暗号資産取引所の侵害(Indodax)

インドネシア最大の暗号資産取引所である Indodax は、ホットウォレットへの不正侵入により、約2,802億ルピアの損失を被りました。この攻撃は、デジタル資産プラットフォームに内在する重大なリスクを浮き彫りにしました。

3. 国家データセンター(PDNS2)へのランサムウェア攻撃

PDNS2 は BitLocker ランサムウェア攻撃を受け、政府データが暗号化され、全国規模で公共サービスに障害が発生しました。本インシデントにより、国家クラウドインフラの脆弱性が明らかになりました。

4. インドネシアにおけるサイバー脅威の増大

BSSN によると、2024年にインドネシアでは23億件以上の異常なサイバー活動が記録されました。これらは主に、ランサムウェア、マルウェア、フィッシング、ソーシャルエンジニアリングによるもので、重要インフラを標的とした攻撃が多くを占めています。

広く言えば、サイバーセキュリティの脅威には4つのカテゴリーがあります。

1. 国家支援のアクター

標的:コンピュータシステム全体

国家支援のアクターは、国家の代わりに攻撃を実行し、一般的に政府機関によって支援または支援されます。主な標的は、政治的、経済的、および/または軍事的な議題のためのサイバー戦争/諜報活動の動機を持つコンピュータシステム全体です。これらの加害者は「長期戦」を展開することが知られており、多くの戦術を使用してシステムとネットワークに秘密裏にアクセスし、その後数ヶ月または数年間それらのシステムを探索します。

2. サイバー犯罪者

標的:企業

サイバー犯罪者は、多くのデータ侵害を実行し、この取り組みから特定の経済的利益を得ることを動機とする悪意のあるアクターです。彼らは、フィッシング、ランサムウェア、暗号マイナー、リモートアクセストロイの木馬、エクスプロイトキット、ソーシャルメディア、データ/金融窃盗、恐喝、脅迫など、さまざまな技術を使用してさまざまな指定された標的を攻撃します。目標は、クレジットカード番号、アカウント認証情報、NIK(識別番号)などの個人識別情報(PII)を盗み、それをブラックマーケット(ダークウェブ)で換金することです。

3. ハクティビスト

標的:政府機関、企業、個人

ハクティビストの主な標的は、政府機関、企業から個人の標的まで多岐にわたります。彼らは一般的に、政治的、社会的、または経済的な性質のいくつかの理由で攻撃を実行します。他の悪意のあるアクターと同様に、ハクティビストもマルウェア、DDoS攻撃、またはウェブページの改ざんなど、多くの技術を適用します。これらの技術を通じて、彼らは効果的に情報を暴露し、問題の標的を効果的に追い詰めることができます。ハクティビストグループの一例はAnonymousです。

4. ローンウルフ(単独犯)

標的:企業/金融機関とそのネットワーク

ローンウルフは、金融機関とそのネットワークに対して多くの攻撃を実行します。目標はもちろん、経済的利益を得て、ネットワークアクセスを獲得することです。これらのタイプのハッカーは、一般的に個人で作業し、ブラックマーケット(ダークウェブ)内で活動するため、捕まえるのが困難です。さらに、彼らは他のハッカーにマルウェアを販売することもあります。

調査によると、データ侵害の45%がクラウド内で発生しています。これは、データ保護の欠如とますます高度化する悪用技術により、成功裏にハッキングされ侵害されたデータの量が増加しているためです。さらに、Covid-19はリモートワークシステムをますます一般的にし、サイバー攻撃の発生を促進しています。これにより、サイバーセキュリティ攻撃は2020年と2021年に継続的に増加し、数だけでなく、引き起こされる影響に関連しても増加しています。

SANS研究所は、近年、盗まれた会社のラップトップによるデータ侵害により、約74,000人の従業員、請負業者、サプライヤーが影響を受けたと指摘しています。これは、その中のデータが適切に暗号化されていないという事実によって悪化しています。また、調査によると、2020年には、ランサムウェア攻撃の被害者の26%がデータを取り戻すために身代金を支払いました。この数は2021年に32%に上昇しました。

もちろん、サイバー攻撃は、企業、機関、顧客、または会社自体の従業員まで、多くの当事者に影響を与えます。認識される損失には、データの損傷と破壊、盗まれたお金、生産性の低下、知的財産の窃盗、個人および財務データの窃盗、横領、詐欺、攻撃後のビジネス活動の混乱、フォレンジック調査、データとシステムの復旧、評判の損害など、多くのことが含まれます。

45%

クラウドで発生した侵害

74K

盗まれたラップトップとラップトップデータの不適切な暗号化により影響を受けた従業員、請負業者、サプライヤー

32%

2021年にデータを回復するために身代金を支払ったランサムウェア攻撃の被害者

ランサムウェアは、攻撃者が組織のデータを暗号化し、アクセスを復元するために身代金の支払いを要求する悪意のあるサイバー攻撃の一種です。場合によっては、攻撃者は組織情報を盗み、当局、競合他社、または一般に情報を開示しない代わりに追加の支払いを要求することもあります。これらのタイプのランサムウェア攻撃に関して、ETL 2021では、2020年に要求された平均身代金が170,000ドルに倍増し、以前の2019年には約80,000ドルであったことが知られています。

次に、データ侵害のケースに関して、IBM SecurityのIBM Cost of a Data Breach Report 2022によると、データ侵害の全世界平均コストは2022年に435万米ドルに増加しました。IBMはまた、データ侵害の平均コストに基づくトップ5の業界は、1位のヘルスケア業界(1,010万ドル)、次に金融セクターの業界(597万ドル)、製薬(501万ドル)、技術(497万ドル)、エネルギー(472万ドル)であることを明らかにしました。

インドネシア自体では、金融サービス庁(OJK)は、2020年第1四半期から2021年第1四半期の期間に、インドネシアの銀行へのサイバー攻撃により2,460億ルピア相当の損失があったと述べました。その後、同じ期間に、2,080億ルピアの名目価値で発生する可能性のある潜在的な損失があります。さらに、国際通貨基金(IMF)2020のデータに基づくと、サイバー攻撃により金融サービスセクターが世界的に経験する推定総平均損失は1,000億米ドル、または1,433兆ルピア以上に達する可能性があることが知られています。サイバーセキュリティベンチャーズはまた、世界的な損害の推定総コストは今後5年間で年間15%成長し、2025年までに年間10.5兆ドルに達すると述べています。

ハッカーは一般的に、システムをロックしてから身代金を要求し、システムに再度アクセスできるようにするなど、多くの攻撃を実行します。さらに、サイバー攻撃は、会社が使用するソフトウェアの脆弱性や抜け穴が原因で発生することもあります。サイバー攻撃の拡散により、企業が使用するシステムに対する回復力を高める必要性が高まっています。さまざまな産業セクターが実施するデジタル化のトレンドの中で、攻撃の潜在的なリスクを予測するために、サイバーセキュリティサービスがますます必要とされています。

ランサムウェア攻撃での身代金要求は倍以上に増加しています。

金融サービスセクターの全世界平均財務損失は1,000億米ドル、または1,433兆ルピア以上に達しています。

サイバー犯罪に関連する損害は、今後5年間で年間15%増加し、2025年までに年間10.5兆ドルに達すると予測されています。

2020年前半から2021年前半の期間に、インドネシアの銀行セクターでのサイバー攻撃により、損失は2,460億ルピアに達しました。

2022年のデータ侵害によるコストが最も高いトップ5の業界:

ヘルスケア

(1,010万ドル)

金融

(597万ドル)

製薬

(501万ドル)

技術

(497万ドル)

エネルギー

(472万ドル)

現在、企業の74%が1,000を超える非常に機密性の高いデータアーカイブを持っており、そのうち21%は適切で質の高い保護が与えられていません。さらに、企業の41%も1,000を超える機密ファイルを持っており、クレジットカード番号やその他の財務記録など、十分に保護されていないものが含まれています。それだけでなく、Varonisのデータに基づくと、企業の65%がパスワードを変更したことがない500人のユーザーを抱えています。

Verizonから得られたデータに基づくと、Data Breach Investigations Report(DBIR)2021は、データ侵害事件の85%が人間の扇動者を関与していることを明らかにしました。これは、ハッカーが人間の犯した間違いを利用することが多く、人間がセキュリティシステムの最も弱い鎖になり得ることを認識していることを示しています。これが、ソーシャルエンジニアリング攻撃やその他のエラー(従業員が誤って会社のデータを侵害する場合など)を、ハッカーが利用する主要な方法にしているのです。

2020年には、アドウェアタイプのマルウェアもAndroidデバイス全体でますます存在するようになりました。State of Malware Report 2021は、Androidデバイスで704,418件がさまざまな隠し広告とマルウェアを検出したと報告し、この点で約149%の増加があったことを示しました。このマルウェアは、ユーザーが上記のマルウェアとバンドルされた特定の正当なアプリケーションを知らずにインストールしたために、一般的にシステムに感染します。2番目の原因は、使用されているソフトウェアまたはオペレーティングシステムの特定の脆弱性によるものです。その後、脆弱性はハッカーによって悪用され、その中にマルウェアを含めます。

2021年第1四半期には、暗号ジャッキング感染の量も近年と比較して記録的な高さに達しました。統計によると、2021年第1四半期の感染は117%増加しました。

74%

企業は1,000を超える機密ファイルを持っています。

21%

すべてのファイルのうち、保護されていないもの。

41%

企業は、クレジットカード番号や健康記録を含む1,000の機密ファイルを持っており、それらは保護されていません。

65%

企業は、パスワードの変更を要求されたことがない500人を超えるユーザーを抱えています。

85%

データ侵害には人的エラーが関与しています。

149%

HiddenAdsマルウェアの増加、Androidデバイスで704,418件の検出。

117%

暗号ジャッキング感染の増加。

2024年、インドネシアはデジタル時代における市民の個人データをより強力に保護するため、個人データ保護法(UU PDP)を正式に制定しました。この法律は、公共および民間の両方の企業と機関に対し、データ管理と保護に関するより厳格な基準に準拠することを要求しています。

UU PDPへの不遵守は、多額の罰金や刑事告発を含む深刻な罰則をもたらす可能性があります。この法律の実施により、個人は個人データに対するより大きなコントロールを持つことになりますが、企業はデータ侵害を防ぐためにサイバーセキュリティインフラをアップグレードする必要があります。UU PDPは、特に機密データを標的とするサイバー攻撃の増加を考慮して、デジタルサービスへの公的信頼を高め、インドネシア全セクターのデータセキュリティを強化することを目的としています。

ペネトレーションテストサービスは、しばしば「ペンテスト」という用語に短縮されますが、システム、アプリケーション、またはネットワークに対してセキュリティテストを実行する際に使用される用語です。ペネトレーションテストには、システムまたはネットワークの脆弱性を積極的に悪用しようとするサイバーセキュリティ専門家が関与します。

このような活動は、システムの全体的なセキュリティ保護に抜け穴があるかどうかを確認するために実施されます。これにより、システム内の穴をパッチによって即座に修正できるようになります。これにより、テストされているシステムまたはアプリケーションに含まれるセキュリティが突破不可能になります。テストの実施に加えて、ペンテストサービスは、後続のレポートまたは会社/顧客へのレポートのために、テストされるシステムまたはアプリケーションのセキュリティレベルを文書化します。

ペネトレーションテストを実施する前に、通常、監査人/ペンテスターと、テストされるアプリケーションまたはシステムを目的とする会社との間で契約が結ばれます。

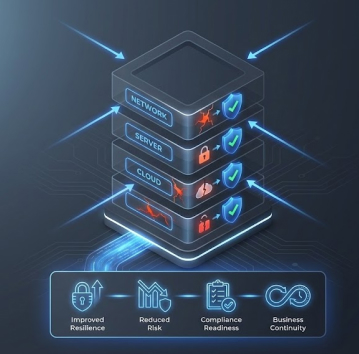

サイバーセキュリティ検査

サイバーセキュリティ検査は、脆弱性または潜在的なセキュリティリスクを特定することを目的として、システム、ネットワーク、またはソフトウェアを検査するプロセスを指します。これは、潜在的なセキュリティ問題を特定するのに役立つ初期段階です。

脆弱性評価

脆弱性評価には、発見された脆弱性のより詳細な分析が含まれ、これらの脆弱性がどのように悪用される可能性があるか、および会社への影響を理解することが含まれます。脆弱性評価の目標は、特定の脆弱性に関する会社が直面するリスクレベルのより包括的な図を提供することです。

脆弱性スキャナー

脆弱性スキャナーは、攻撃者が潜在的に悪用できる脆弱性を発見するために、システムまたはネットワークを自動的にスキャンするソフトウェアです。企業は脆弱性スキャナーを利用して、潜在的なセキュリティギャップを示す可能性のあるソフトウェア、設定、またはインフラをスキャンできます。

ペネトレーションテストは、アプリケーション、コンピュータシステム、またはネットワークにセキュリティの弱点があるかどうかを特定するために実行されます。欠陥が見つかり、リスク分析によって証明できる場合、無責任な誰かが発見された弱点のギャップから機会を利用する前に、システムを修復する時間を持つことができます。優れたセキュリティシステムの使用を通じて、会社の機密データを保護できるため、会社は将来の不要な費用と損失を回避できます。

サイバーセキュリティインサイト&サイト

ペネトレーションテスト技術には、以下のようないくつかの主要な利点があります: